Protocoles de synchronisation horaire : NTP, IRIG, AFNOR. NTP – horloge atomique sur chaque table Protocole de synchronisation des données

65 nanomètres est le prochain objectif de l'usine Angstrem-T de Zelenograd, qui coûtera entre 300 et 350 millions d'euros. L'entreprise a déjà soumis une demande de prêt préférentiel pour la modernisation des technologies de production à la Vnesheconombank (VEB), a rapporté cette semaine Vedomosti en référence au président du conseil d'administration de l'usine, Leonid Reiman. Angstrem-T s'apprête désormais à lancer une ligne de production de microcircuits avec une topologie de 90 nm. Les remboursements du précédent prêt VEB, pour lequel il a été acheté, débuteront à la mi-2017.

Pékin fait chuter Wall Street

Les principaux indices américains ont marqué les premiers jours de la nouvelle année par une baisse record ; le milliardaire George Soros a déjà prévenu que le monde était confronté à une répétition de la crise de 2008.

Le premier processeur grand public russe Baïkal-T1, au prix de 60 dollars, est lancé dans la production de masse

La société Baikal Electronics promet de lancer la production industrielle du processeur russe Baikal-T1, d'un coût d'environ 60 dollars, début 2016. Ces appareils seront demandés si le gouvernement crée cette demande, affirment les acteurs du marché.

MTS et Ericsson développeront et mettront en œuvre conjointement la 5G en Russie

Mobile TeleSystems PJSC et Ericsson ont conclu des accords de coopération pour le développement et la mise en œuvre de la technologie 5G en Russie. Dans le cadre de projets pilotes, notamment lors de la Coupe du monde 2018, MTS a l'intention de tester les développements du fournisseur suédois. Au début de l'année prochaine, l'opérateur entamera un dialogue avec le ministère des Télécommunications et des Communications de masse sur la formation des exigences techniques pour la cinquième génération de communications mobiles.

Sergueï Chemezov : Rostec est déjà l'une des dix plus grandes sociétés d'ingénierie au monde

Le chef de Rostec, Sergueï Chemezov, dans une interview avec RBC, a répondu à des questions urgentes : sur le système Platon, les problèmes et les perspectives d'AVTOVAZ, les intérêts de la société d'État dans le secteur pharmaceutique, a parlé de la coopération internationale dans le contexte des sanctions. pression, substitution des importations, réorganisation, stratégie de développement et nouvelles opportunités dans des moments difficiles.

Rostec « s'auto-clôture » et empiète sur les lauriers de Samsung et de General Electric

Le conseil de surveillance de Rostec a approuvé la « Stratégie de développement jusqu'en 2025 ». Les principaux objectifs sont d'augmenter la part des produits civils de haute technologie et de rattraper General Electric et Samsung dans les indicateurs financiers clés.

De nombreux articles ont été écrits sur le célèbre Network Time Protocol (NTP), certains d'entre eux mentionnent le Precision Time Protocol, qui permettrait d'obtenir une précision de synchronisation temporelle de l'ordre de la nanoseconde (par exemple, et ). Voyons ce qu'est ce protocole et comment une telle précision est obtenue. Nous verrons également les résultats de mon travail avec ce protocole.

Introduction

Le « Precision Time Protocol » est décrit par la norme IEEE 1588. Il existe 2 versions de la norme. La première version a été publiée en 2002, puis la norme a été révisée en 2008 et le protocole PTPv2 a été publié. La compatibilité ascendante n'a pas été maintenue.Je travaille avec la deuxième version du protocole, elle présente de nombreuses améliorations par rapport à la première (précision, stabilité, comme nous le dit le wiki). Je ne ferai pas de comparaison avec NTP, la simple mention de la précision de synchronisation, et la précision de PTP atteint en fait des dizaines de nanosecondes avec le support « matériel », indique un avantage par rapport à NTP.

Prise en charge du protocole « Matériel » dans différents appareils x peut être implémenté de différentes manières. En fait, le minimum requis pour implémenter PTP est la capacité du matériel à horodater le moment où le message a été reçu sur le port. Le temps saisi sera utilisé pour calculer l’erreur.

Pourquoi l'horloge s'inverse-t-elle ?

Les erreurs peuvent provenir de n’importe où. Commençons par le fait que les générateurs de fréquence des appareils sont différents et qu'il existe une très faible probabilité que deux appareils différents fonctionnent parfaitement à temps. Cela peut également être attribué aux conditions environnementales en constante évolution affectant la fréquence générée.Que voulons-nous atteindre?

Disons que nous avons un appareil qui fonctionne dans des conditions idéales, une sorte d'horloge atomique qui ne bougera pas du tout jusqu'à la fin du monde (bien sûr, avant la vraie, et non celle prédite par le calendrier maya) et nous ont pour tâche d'obtenir au moins approximativement (avec une précision de 10 à 9 secondes) les mêmes heures. Nous devons synchroniser ces horloges. Pour ce faire, vous pouvez implémenter le protocole PTP.La différence entre une implémentation purement logicielle et une implémentation avec « support matériel »

Une implémentation purement logicielle n’atteindra pas la précision promise. Le temps écoulé depuis le moment de la réception d'un message (plus précisément, la réception d'un signal pour recevoir un message dans l'appareil) jusqu'à la transition vers le point d'entrée de l'interruption ou le rappel ne peut être strictement défini. Le « matériel intelligent » avec prise en charge PTP peut définir ces horodatages indépendamment (par exemple, des puces de Micrel, j'écris un pilote pour le KSZ8463MLI).En plus des horodatages, la prise en charge « matérielle » inclut également la possibilité de régler un oscillateur à quartz (pour aligner la fréquence avec le maître) ou la possibilité d'ajuster l'horloge (augmenter la valeur de l'horloge de X ns à chaque cycle d'horloge). Plus d’informations à ce sujet ci-dessous.

Passons à la norme IEEE 1588

La norme est décrite sur 289 pages. Considérons le minimum requis pour mettre en œuvre le protocole. PTP est un protocole de synchronisation client-serveur, c'est-à-dire Au moins 2 appareils sont nécessaires pour mettre en œuvre le protocole. Ainsi, l’appareil maître est une horloge atomique et l’appareil esclave est une horloge qui doit fonctionner avec précision.Langue d'échange

Annoncer un message– message d'annonce, contient des informations envoyées par le maître à tous les appareils esclaves. L'appareil esclave peut utiliser ce message pour sélectionner le meilleur maître (il existe un algorithme BMC (Best Master Clock) pour cela). BMC n'est pas si intéressant. Cet algorithme peut être facilement trouvé dans la norme. La sélection est basée sur des champs de message tels que l'exactitude, la variance, la classe, la priorité, etc. Passons à d'autres messages.Synchronisation/Suivi, DelayResp, PDelayResp/PDelayFollowUp– sont envoyés par le maître ; nous les examinerons ci-dessous plus en détail.

DelayReq, PDelayReq– Requêtes des appareils esclaves.

Comme vous pouvez le constater, l'appareil Slave n'est pas verbeux : le Master fournit lui-même presque toutes les informations. L'envoi s'effectue vers des adresses Multicast (si vous le souhaitez, vous pouvez utiliser le mode Unicast) strictement définies dans la norme. Pour PDelay les messages ont une adresse distincte (01-80-C2-00-00-0E pour Ethernet et 224.0.0.107 pour UDP). Les autres messages sont envoyés au 01-1B-19-00-00-00 ou au 224.0.1.129. Les paquets diffèrent selon les champs HorlogeIdentité(ID de l'horloge) et ID de séquence(identifiant du colis).

Séance de travail

Disons que le maître a été sélectionné à l'aide de l'algorithme BMC ou que le maître est le seul sur le réseau. L'image montre la procédure de communication entre l'appareil principal et celui synchronisé.

- Tout commence lorsque le Maître envoie un message Synchroniser et enregistre simultanément l'heure d'envoi t1. Il existe des modes de fonctionnement à une et deux étapes. Il est très simple de les distinguer : s'il y a un message Suivi– alors nous avons affaire à une implémentation en deux étapes, la flèche en pointillé montre des messages optionnels

- Suivi le message est envoyé après Synchroniser et contient le temps t1. Si le transfert est effectué en une seule étape, alors Synchroniser contient t1 dans le corps du message. Dans tous les cas, t1 sera reçu par notre appareil. Au moment de recevoir le message Synchroniser L'horodatage t2 est généré sur l'esclave. On obtient donc t1, t2

- L'esclave génère un message RetardReq simultanément avec la génération t3

- Le maître reçoit RetardReq message lors de la génération de t4

- t4 est envoyé au dispositif Salve dans RetardResp message

Messages en ligne

Une session d'échange comme celle présentée ci-dessus ne peut réussir que si le quartz génère des fréquences parfaitement égales pour les appareils synchronisés. En fait, il s'avère que la fréquence d'horloge est différente, c'est-à-dire Sur un appareil, en 1 seconde, la valeur de l'horloge augmentera de 1 seconde, et sur un autre, par exemple, de 1,000001 seconde. C'est là qu'apparaît la divergence d'horloge.

La norme décrit un exemple de calcul du rapport du temps écoulé sur le Maître et sur l'Esclave pour un certain intervalle. Ce rapport sera le coefficient de la fréquence du périphérique esclave. Mais certains éléments indiquent que l'ajustement peut être effectué de différentes manières. Examinons-en deux :

- Changement fréquence d'horloge Appareils esclaves (exemple en standard)

- Ne changez pas la fréquence d'horloge, mais pour chaque tick de durée T, la valeur de l'horloge n'augmentera pas de T, mais de T+∆t (utilisé dans mon implémentation)

La deuxième méthode nécessite le calcul de ∆t. ∆t est une valeur qui sera ajoutée à la valeur temporelle à chaque intervalle donné. Dans la figure, vous pouvez voir que tandis que 22 – 15 = 7 secondes se sont écoulées sur le maître, 75+(87-75)/2 –(30+ (37-30)/2) = 47,5 secondes se sont écoulées sur l'esclave.

Fréquence – fréquence du processeur, par exemple 25 MHz – un cycle de processeur dure 1/(25*10 6) = 40 ns.

En fonction des capacités de l'appareil, la méthode la plus adaptée est sélectionnée.

Pour passer à la section suivante, exprimons le décalage un peu différemment :

Modes de fonctionnement PTP

En examinant la norme, vous constaterez qu’il n’existe pas qu’une seule façon de calculer le délai de livraison. Il existe 2 modes de fonctionnement de PTPv2. Ce E2E (de bout en bout), cela a été discuté ci-dessus, le mode est également décrit P2P (pair à pair). Voyons où utiliser quelle méthode et quelle est leur différence.En principe, vous pouvez utiliser n'importe lequel des modes à votre guise, mais ils ne peuvent pas être combinés sur le même réseau.

- En mode E2E le délai de livraison est calculé à partir des messages arrivant via de nombreux appareils, dont chacun entre dans le champ de correction des messages Synchroniser ou Suivi(si transmission en deux étapes) le temps pendant lequel le paquet a été retardé sur cet appareil (si les appareils sont connectés directement, aucune correction n'est effectuée, nous ne les examinerons donc pas en détail). Messages utilisés : Synchronisation/Suivi, DelayReq/DelayResp

- En mode P2P Dans le champ de correction, non seulement le temps pour lequel le paquet a été retardé est saisi, mais (t2-t1) y est ajouté (vous pouvez le lire dans la norme). Messages utilisés Synchronisation/Suivi, PDelayReq/PDelayResp/PDelayRespFollowUp

Mode de bout en bout

Mode peer-to-peer

On voit que quelques flèches rouges sont apparues en mode P2P. Ce sont les messages restants que nous n'avons pas abordés, à savoir PDelayReq, PDelayResp Et PDelaySuivi. Voici l'échange de ces messages :

Erreur de délai de livraison

La norme décrit la mise en œuvre du protocole dans différents types de réseaux. J'utilisais un réseau Ethernet et recevais des messages au niveau Ethernet. Dans de tels réseaux, le délai de livraison des paquets change constamment (ce qui est particulièrement visible lorsque vous travaillez avec une précision de l'ordre de la nanoseconde). Différents filtres sont utilisés pour filtrer ces valeurs.Ce qui doit être filtré :

- Délai de livraison

- Biais

Filtre passe-bas LP IIR (Infinite Impulse Response)(Filtre avec infini réponse impulsive), décrit par la formule :

, Où s– coefficient qui permet d’ajuster la coupure du filtre.

Calcul d'ajustement

Passons à l'ajustement, au delta qu'il faudra ajouter à la deuxième valeur. Le schéma de calcul utilisé dans mon système :

J'ai utilisé un filtre de Kalman pour filtrer la forte gigue de réglage due aux interférences du réseau, j'ai vraiment aimé ça. En général, vous pouvez utiliser n’importe quel filtre, à condition qu’il lisse le graphique. DANS PTPd, par exemple, le filtrage est plus simple - la moyenne des valeurs actuelles et précédentes est calculée. Sur le graphique vous pouvez voir les résultats du filtre de Kalman dans mon driver (l'erreur de réglage est affichée, exprimée en subnanosecondes sur une puce de 25 MHz) :

Passons au réglage du réglage, le réglage doit tendre vers une constante, un contrôleur PI est utilisé. DANS PTPd Le décalage de l'horloge est ajusté (le réglage est basé sur le décalage), mais je l'utilise pour régler le réglage (une fonctionnalité du KSZ8463MLI). On voit que le contrôleur n'est pas configuré parfaitement, mais dans mon cas ce réglage est suffisant :

Résultat du travail

Le résultat est affiché dans le graphique. Le décalage d'horloge varie de -50 ns à 50 ns. Par conséquent, j’ai atteint la précision mentionnée dans de nombreux articles. Bien sûr, de nombreuses petites fonctionnalités de mise en œuvre sont restées dans les coulisses, mais le minimum requis a été démontré.

Les systèmes modernes tels que les systèmes de surveillance des transitoires (TSMS), ainsi que relais de protection et l'automatisation (RPA) utilisant un bus de processus nécessitent une grande précision de synchronisation temporelle à moins de 1 μs. Ces exigences sont plus strictes que celles des autres systèmes d'automatisation de sous-stations (1 à 2 ms). Parallèlement, aujourd'hui, dans le cadre des systèmes d'automatisation des installations électriques, les réseaux Ethernet se généralisent, à travers lesquels l'échange d'informations s'effectue entre les systèmes SCADA et les dispositifs de protection à relais, ainsi qu'entre les dispositifs de protection à relais individuels. Le Precision Time Protocol (PTP) est un protocole de synchronisation temporelle qui fonctionne sur un réseau Ethernet sans utiliser de lignes de communication dédiées et peut fournir la synchronisation temporelle précise requise pour les dispositifs de protection à relais, les enregistreurs de transitoires, les coupleurs de bus de processus et d'autres dispositifs nécessitant une haute précision. précision, synchronisation du temps.

Problèmes avec les protocoles de synchronisation de l'heure existants

Dans les centrales électriques, la synchronisation horaire des appareils est effectuée depuis de nombreuses années. Il faut notamment s’assurer de la possibilité de corréler les événements enregistrés par différents appareils. Dans le même temps, le plus grand nombre de méthodes de synchronisation temporelle offrent une précision inférieure à 1 ms. Avec le début de l'introduction des systèmes SMPR et de protection par relais utilisant un bus de processus, il devient nécessaire d'assurer une plus grande précision de synchronisation de l'heure des appareils - à moins de 1 μs.

Il existe deux approches pour effectuer la synchronisation temporelle des appareils secondaires :

- Utilisation d'un système indépendant comprenant des canaux de transmission d'informations et des répéteurs dédiés.

- Utilisation d'un réseau Ethernet, via lequel les informations d'application sont également échangées entre les appareils de l'installation électrique.

Les sections suivantes présentent les méthodes de synchronisation temporelle les plus largement utilisées, en soulignant leurs avantages et leurs inconvénients.

Utilisation de systèmes de synchronisation horaire indépendants

Historiquement, les systèmes de synchronisation temporelle dans les installations électriques reposaient sur l'utilisation de lignes de communication dédiées (lignes de communication coaxiales, à paires torsadées et à fibre optique (FOCL)). Deux protocoles ont été utilisés :

- IRIG-B, qui fournit des informations sur l'heure et la date ainsi que des impulsions de synchronisation.

- 1-PPS, fournissant une impulsion de synchronisation horaire précise sans informations sur l'heure et la date.

Lors de l'utilisation de ces protocoles, l'échange de données entre les dispositifs de protection à relais et le système SCADA, ainsi qu'entre les dispositifs de protection à relais individuels, n'affecte pas la précision de la synchronisation. Cependant, il convient de noter que les systèmes indépendants nécessitent des coûts de mise en œuvre élevés en raison de la nécessité d'utiliser des produits de câble supplémentaires, des borniers, des répéteurs, etc. Le développement d'un ensemble de documentation technique appropriée est également nécessaire. Les coûts peuvent être importants, notamment lors de la mise en œuvre de systèmes de synchronisation de l'heure sur site haute tension.

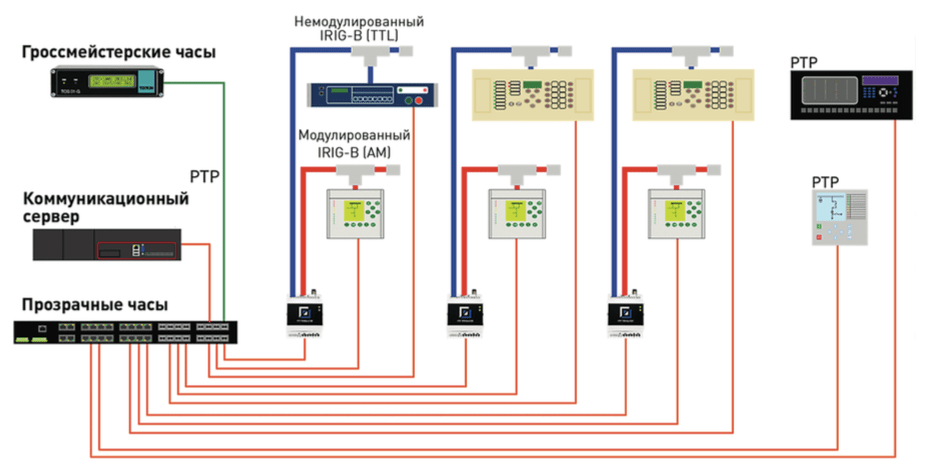

Riz. La figure 1 illustre l'utilisation du protocole IRIG-B pour synchroniser les appareils dans le temps et du réseau Ethernet pour organiser les échanges d'informations entre appareils. Au lieu d'un réseau Ethernet, il est possible d'utiliser des lignes de communication RS-485, ce qui est typique des installations électriques plus anciennes.

Riz. 1. Illustration de la séparation des systèmes de synchronisation temporelle et d'échange de données au sein d'un système d'automatisation de sous-station.

ProtocoleIRIG– B

Le protocole de synchronisation horaire le plus couramment utilisé dans les installations électriques est le protocole IRIG-B. Lors de la mise en œuvre de systèmes de synchronisation basés sur ce protocole, l'utilisation de lignes de communication dédiées est requise. Le protocole peut fonctionner dans l'un des formats suivants : avec transmission d'informations sous forme d'impulsions sur des connexions électriques (câble coaxial ou paire torsadée) ou des liaisons fibre optique, ou avec transmission d'un signal modulé avec une fréquence porteuse de 1 kHz sur câble coaxial. Au fil du temps, le protocole IRIG-B s'est élargi, principalement en raison de l'avènement des normes IEEE liées à la mise en œuvre du SMPR (IEEE Std 1344-1995, IEEE Std C37.118-2005 et IEEE Std C37.118.1-2011). Ces extensions offrent la possibilité de transmettre des informations sur l'année, le décalage horaire par rapport au temps universel coordonné (UTC), l'heure d'été et la qualité des informations. Toutes ces informations sont utilisées par les dispositifs du système d'automatisation des sous-stations. Le signal IRIG-B non modulé permet d'obtenir une précision de synchronisation temporelle de l'ordre de la microseconde, mais la plupart des appareils clients ne peuvent pas fournir une précision supérieure à 1 à 2 ms en raison de leurs caractéristiques techniques.

IRIG-B décrit plusieurs options pour les formats de transmission d'informations. Cependant, les caractéristiques des interfaces de synchronisation temporelle des relais de protection et d'automatisation des différents fabricants diffèrent, ce qui ne permet pas au serveur de temps d'utiliser un seul format de transmission de code temporel IRIG-B. Parmi les différences les plus courantes figurent l'utilisation d'un signal modulé/non modulé, l'utilisation de l'heure locale ou universellement coordonnée (UTC) comme référence, etc.

Diverses implémentations du protocole IRIG-B sont identifiées par un code temporel. Par exemple:

- B003 : Extensions/extensions non modulées, sans année selon les normes IEEE.

- B004 : Non modulé, avec extensions/prolongations d'année selon les normes IEEE.

- B124 : avec modulation d'amplitude, avec extensions pour transmettre l'information sur l'année / avec extensions selon la norme IEEE.

Riz. La figure 2 montre une comparaison des signaux non modulés et modulés utilisés par les formats de code temporel (selon la norme IRIG 200-04).

Riz. 2. Forme du signal IRIG-B modulé et non modulé.

Riz. 2. Forme du signal IRIG-B modulé et non modulé. Les réglages des appareils clients, tels que les relais de protection, doivent être cohérents avec les réglages de l'horloge mère : en termes d'heure universellement coordonnée (UTC)/heure locale, de fuseau horaire, etc. La flexibilité de mise en place des relais de protection est variable. de manière significative - même lorsque vous utilisez des appareils du même fabricant. Certains dispositifs de protection à relais peuvent être configurés pour accepter presque tous les formats de code temporel IRIG-B ; beaucoup ont des restrictions assez strictes en termes de paramétrage.

Les autres défis posés par le protocole IRIG-B incluent la charge du réseau de synchronisation temporelle, la protection EMI, l'isolation électrique et la maintenance des lignes de communication. La charge admissible sur l'horloge mère varie dans la plage de 18 à 150 mA, tandis que les dispositifs de protection à relais de différents fabricants ont une consommation différente (de 5 mA à 10 mA). Cela complique la conception de systèmes de synchronisation horaire pour un grand nombre de dispositifs de protection à relais - par exemple dans les sous-stations de distribution (6,6 - 33 kV).

1- P.P.S.(une impulsion par seconde)

1-PPS (une impulsion par seconde) peut être utilisé pour fournir une synchronisation temporelle assez précise, mais ne fournit pas d'informations temporelles astronomiques. Aujourd’hui, cela suffit pour mettre en œuvre des systèmes de protection par relais utilisant un bus de processus, mais des informations temporelles seront probablement nécessaires à l’avenir pour l’horodatage des événements ou l’authentification des messages cryptographiques.

Usage cette méthode La synchronisation temporelle est prévue dans la norme CEI 60044-8 et est également introduite dans la spécification pour la mise en œuvre d'une interface numérique pour les transformateurs de mesure (connue sous le nom de CEI 61850-9-2LE). La norme CEI 61869-9 en cours d'élaboration permet également l'utilisation cette méthode synchronisation temporelle des appareils via une ligne de communication à fibre optique dédiée.

Riz. 3 illustre les exigences d'impulsion 1PPS. Temps nécessaire au signal pour passer d'un niveau de puissance de 10 % à un niveau de puissance de 90 % (et vice versa) ( tF) le signal ne doit pas dépasser 200 ns. La durée de vie du signal à un niveau de puissance supérieur à 50 % ( th) doit être compris entre 10 µs et 500 ms.

Riz. 3. Représentation graphique du signal 1-PPS.

Riz. 3. Représentation graphique du signal 1-PPS. 1-PPS nécessite un réseau dédié pour la distribution du signal. Soit une ligne de communication électrique (coaxiale/paire torsadée) soit une ligne à fibre optique (multimode/monomode) peut être utilisée comme support physique de transmission de données.

Délai de synchronisation

La propagation des signaux IRIG-B et 1-PPS est beaucoup plus facile à organiser via des connexions électriques que via des liaisons fibre optique, puisque des connexions multipoints peuvent être prévues en tenant compte de la charge admissible sur l'horloge mère, mais cela peut conduire à un augmentation du potentiel entre les armoires. L'utilisation de lignes à fibres optiques assure l'isolation galvanique et élimine l'influence des interférences. Cependant, dans ce cas, l'utilisation de répéteurs spéciaux est nécessaire pour distribuer le signal à chacun des dispositifs de protection à relais de l'installation électrique. En particulier, la norme CEI 61850-9-2LE exige l'utilisation de liaisons à fibre optique pour transmettre le signal 1-PPS. Ceci nécessite à son tour l'utilisation d'une horloge à sorties multiples ou d'un séparateur pour transmettre le signal à plusieurs coupleurs de bus de processus.

Le délai de propagation du signal à travers les connexions électriques et les liaisons fibre optique est d'environ 5 ns par mètre. La valeur résultante peut être assez importante sur de longues distances et peut, à son tour, nécessiter une compensation de latence sur les appareils clients. La norme CEI 61850-9-2LE fixe la limite du délai de propagation du signal à 2 µs. Si cette valeur est dépassée, une compensation est requise. Une connexion d'environ 400 m entraînera un tel retard et, dans de nombreuses sous-stations à haute tension, ces distances ne constituent pas une limite. Rémunération - processus réglages manuels, au cours de laquelle il est nécessaire de prendre en compte avec précision le délai de propagation du signal non seulement le long de la ligne de communication, mais également via les répéteurs utilisés. Une étude plus détaillée des délais de propagation des signaux de synchronisation sur les protocoles 1-PPS, IRIG-B et PTP est donnée dans.

Synchronisation de l'heure sur le réseauEthernet

Les réseaux Ethernet, de plus en plus utilisés aujourd'hui dans les systèmes d'automatisation des sous-stations, peuvent également être utilisés pour transmettre des signaux de synchronisation temporelle. Cela élimine le besoin de poser des lignes de communication dédiées, mais nécessite des dispositifs de protection et d'automatisation de relais, des compteurs d'électricité et d'autres dispositifs secondaires pour prendre en charge des protocoles spéciaux.

Les deux protocoles de synchronisation temporelle les plus utilisés sont Network Time Protocol (NTP) et Precision Time Protocol (PTP). Les deux protocoles, lorsqu'ils sont utilisés dans les sous-stations, fonctionnent en échangeant des messages sur un réseau Ethernet. Les protocoles NTP et PTP compensent les retards dans la transmission des messages de synchronisation via un échange d'informations bidirectionnel. Le protocole NTP est une solution plus courante que le protocole PTP, cependant, une plus grande précision est assurée lors de l'utilisation de ce dernier grâce à l'utilisation d'un protocole spécial. matériel. En figue. La figure 4 illustre une topologie de réseau dans laquelle à la fois le protocole de réservation NTP et le protocole de réservation PTP peuvent être utilisés.

Le mécanisme de fonctionnement des deux protocoles permet la présence de plusieurs horloges mères, ce qui augmente la fiabilité du système de synchronisation horaire d'une installation électrique. De plus, la présence de plusieurs horloges mères permet d'entretenir l'une d'elles sans mettre l'ensemble du système hors service.

ProtocoleNTP

Au cours des dernières années, le protocole NTP a été largement utilisé dans les installations énergétiques. Lors de l'utilisation de serveurs de temps et de clients disponibles dans le commerce (par exemple, des dispositifs de protection à relais) prenant en charge ce protocole de communication, une précision de synchronisation de l'heure comprise entre 1 et 4 ms est obtenue. Cependant, l’une des conditions pour garantir une telle précision est le développement de la topologie locale correcte. réseau informatique Ethernet, qui assure la cohérence et la cohérence temporelle dans la propagation des messages de synchronisation temporelle du client vers le maître et vice versa.

Un avantage significatif du protocole NTP par rapport à IRIG-B est que l'heure est transmise au format UTC. Cela répond aux normes telles que CEI 61850 et IEEE 1815 (DNP), qui exigent la transmission des horodatages des événements au format UTC. S'il est nécessaire d'afficher l'heure locale sur l'afficheur du relais de protection, un réglage manuel du fuseau horaire est nécessaire en tenant compte du passage correspondant à l'heure d'été. Le protocole NTP permet à plusieurs serveurs de temps d'être utilisés simultanément par le même client pour une synchronisation de l'heure plus précise et plus fiable. Cependant, ce protocole ne fournit pas la précision de synchronisation à la microseconde, qui est requise pour les SMPR et les dispositifs d'interface avec le bus de processus CEI 61850-9-2.

protocole PTP

IEEE Std 1588-2008 définit une deuxième version du protocole PTP, connue sous le nom de PTPv2 ou 1588v2. Ce protocole fournit une synchronisation temporelle très précise, obtenue en corrigeant les horodatages des messages de synchronisation PTP sur les interfaces Ethernet au niveau matériel. L'utilisation de ces données permet de prendre en compte les heures auxquelles les messages de synchronisation sont distribués sur le réseau et traités par les serveurs de temps et les clients. La procédure de configuration des horodatages au niveau matériel n'affecte pas le fonctionnement des autres protocoles de communication existant dans le réseau Ethernet en question, donc le même port peut être utilisé pour transmettre des données conformément aux protocoles CEI 61850, DNP3, CEI 60870. -5-104, Modbus/IP et autres protocoles de communication. La possibilité d'horodater au niveau matériel entraîne une augmentation significative du coût des commutateurs Ethernet. Quant à la prise en charge du protocole PTP dans les appareils de protection à relais, seules les dernières modifications d'appareils de certains fabricants prennent en charge ce protocole, parfois il n'est disponible qu'en option.

Le protocole PTP permet d'avoir plusieurs appareils sur le réseau pouvant faire office de serveurs de temps ; dans ce cas, on suppose qu'ils participent tous au vote entre eux pour choisir la montre la plus précise - la montre de grand maître. Si une montre de grand maître tombe soudainement en panne ou si ses performances se détériorent, le rôle de montre de grand maître peut être repris par d'autres montres qui revendiquent ce rôle. La durée de cette procédure peut varier, mais si les paramètres du protocole PTP (également appelés profil) sont optimisés pour une utilisation dans les installations de production d'électricité, cela ne prend pas plus de 5 secondes.

Introduction au PTP

Le protocole PTP est extrêmement flexible et peut être utilisé dans diverses applications nécessitant une synchronisation temporelle, offrant une précision allant jusqu'à 10 ns.

Une plus grande précision est devenue possible avec l'avènement de la deuxième version du protocole, qui a introduit le concept d'horloges transparentes, dont le rôle est joué par les commutateurs Ethernet. Les horloges transparentes mesurent le temps nécessaire aux messages de synchronisation pour transiter par les commutateurs, qui peut varier en fonction de la charge de trafic du réseau. Les informations sur le temps mesuré sont transmises à d'autres appareils le long du chemin du message de synchronisation. Ce mécanisme vous permet d'obtenir une grande précision de synchronisation de l'heure au sein d'un réseau Ethernet local. L'utilisation d'horloges transparentes signifie que les messages du protocole de synchronisation PTP n'ont pas besoin d'être priorisés par rapport aux autres trafics sur le réseau, simplifiant ainsi le processus de conception du réseau et la configuration des équipements réseau.

Terminologie

La norme IEEE Std 1588-2008 définit plusieurs termes applicables aux systèmes fonctionnant sous le protocole PTP. Les principaux termes sont :

- Montre de grand maître– une horloge qui est la principale source de données horaires lors de la synchronisation selon le protocole PTP, qui, en règle générale, est équipée d'un récepteur de signal GPS (ou autre système) intégré.

- Horloge maîtresse– une horloge qui est une source de données temporelles par laquelle les autres horloges du réseau sont synchronisées.

- Horloge esclave– dispositif final qui se synchronise à l'aide du protocole PTP ; il peut s'agir d'un relais de protection avec support natif du protocole PTP ou d'un convertisseur qui, d'une part, reçoit des informations au format du protocole PTP et, d'autre part, génère des données au format du protocole IRIG-B ou 1-PPS .

- Horloge transparente– un commutateur Ethernet qui mesure le temps nécessaire à un message de synchronisation pour passer par lui-même et fournit la valeur mesurée à l'horloge qui reçoit ensuite le message de synchronisation.

- Heures limites– une horloge équipée de plusieurs ports PTP et pouvant faire office d'horloge maître ; par exemple, ils peuvent être esclaves par rapport aux sources de signaux horaires de niveau supérieur et agir en tant que maîtres par rapport aux appareils de niveau inférieur.

Le réseau doit disposer d'au moins une horloge grand maître et une horloge esclave. Cependant, dans de nombreux cas, étant donné la nécessité de combiner plusieurs appareils en un seul réseau, il sera nécessaire d'utiliser des commutateurs qui, dans le cas le plus simple, agiront comme une horloge transparente. Ils peuvent également agir comme des horloges limites, ce qui permet dans certains cas une synchronisation temporelle de plus grande précision (que cela soit vrai ou non dépend du fabricant spécifique). Riz. La figure 5 illustre un complexe dans lequel la synchronisation temporelle est mise en œuvre selon le protocole PTP. DANS dans cet exemple Les montres Grandmaster sont capables de recevoir des informations sur l'heure exacte non seulement du système de positionnement global, mais également d'un réseau externe via le protocole PTP. La solution spécifiée est mise en œuvre pour suppléer à la panne du récepteur de signal horaire ou des circuits de connexion externes correspondants. En cas de transition vers l'utilisation de signaux horaires précis provenant d'un réseau externe, l'horloge cesse d'être une horloge grand maître et assume le rôle d'horloge frontière. Le complexe représenté utilise également deux types d'horloges esclaves : des dispositifs de protection à relais avec prise en charge native du PTP et des convertisseurs aux formats IRIG-B et 1-PPS, qui fournissent des informations sur l'heure exacte pour les appareils finaux qui ne prennent pas en charge le protocole PTP.

Fonctionnement en mode à une et deux étapes

Le principe de fonctionnement du protocole PTP repose sur le fait que l'heure d'émission d'un message de synchronisation de type Sync est connue avec précision (c'est ce message qui véhicule une information temporelle) et l'heure de réception de ce message sur l'interface Ethernet de l'horloge esclave. L'heure exacte de transmission d'un message donné n'est connue qu'après son envoi. Les interfaces Ethernet prenant en charge PTP fournissent un horodatage des messages au niveau matériel, puis ces informations sont transmises au CPU montre de grand maître. Après cela, un message de suivi est généré, qui transmet l'horodatage exact de la transmission du message de synchronisation à tous les appareils esclaves. Dans ce cas, l'horloge transparente complète ce message avec une information sur le délai de transmission de ce message sur le réseau (la somme du délai du canal et du temps de redirection du message). L'utilisation d'une combinaison de messages Sync et Follow Up est appelée le mode de fonctionnement en deux étapes du protocole PTP.

La deuxième version du protocole PTP (PTPv2) a introduit la possibilité de modifier le contenu d'un message PTP lors de la transmission au niveau matériel. Lors de la mise en œuvre de cette méthode, le besoin de messages de suivi est éliminé ; ce mode de fonctionnement du protocole PTP est appelé mono-étape. Montre Grand Maître avec support ce mode transmettre des messages de type Sync avec des informations sur l'heure exacte de leur formation, des horloges transparentes estiment les délais de transmission des messages de ce genre(sur le réseau et via eux-mêmes) et inclure des données sur les retards mesurés dans les mêmes messages de synchronisation au lieu d'inclure ces données dans les messages de suivi. Ce mode de fonctionnement suppose une charge d'informations moindre sur le réseau, mais nécessite l'utilisation de dispositifs plus complexes et plus coûteux.

Les complexes fonctionnant selon les termes du protocole PTP peuvent inclure des horloges grand maître capables de fonctionner en modes à un et deux étages. Dans de tels complexes, les horloges esclaves doivent être capables de prendre en compte les informations sur les retards résultant dans la transmission des messages de synchronisation directement à partir de ces messages générés par les horloges transparentes à un étage, ainsi que des messages de suivi générés par les horloges transparentes à deux étages. horloges.

ProfilPTP pour l'industrie de l'énergie électrique (Pouvoir Profil)

La norme du protocole PTP implique plusieurs de ses modifications, qui s'excluent mutuellement. La deuxième version du protocole PTP (PTPv2) introduit la notion de profils, qui limitent les valeurs d'un certain nombre de paramètres et nécessitent l'utilisation d'aspects spécifiques du protocole pour différentes applications.

Le profil de puissance est décrit dans la norme IEEE C37.238-2011, qui définit un certain nombre de paramètres pour garantir une précision de synchronisation temporelle inférieure à 1 μs pour les topologies les plus courantes dans les systèmes d'automatisation de sous-stations. Ce profil définit également la base d'informations de gestion (MIB) pour le protocole SNMP, qui offre la possibilité de contrôler les paramètres clés du périphérique lors de l'utilisation programmes standards surveillance. Grâce à cela, il devient possible de surveiller le fonctionnement du système de synchronisation horaire en temps réel avec la formation d'alarmes en cas de situations d'urgence.

Le profil de puissance exige que les erreurs introduites par chaque horloge transparente individuelle ne dépassent pas 50 ns. Ceci est nécessaire pour garantir une précision de synchronisation ne dépassant pas 1 µs lors de l'organisation d'une topologie de réseau local comprenant 16 commutateurs Ethernet (par exemple, dans le cadre d'une topologie en anneau). Dans ce cas, l'erreur tolérée pour montre GPS est fixée à 200 ns.

Le profil PTP nécessite l'utilisation d'une horloge transparente qui prend en charge un mécanisme peer-to-peer pour déterminer les délais de liaison et que tous les messages PTP soient transmis au niveau de la couche liaison en mode multidiffusion. Un mécanisme de latence peer-to-peer signifie que chaque appareil compatible PTP échange des messages avec des appareils adjacents pour mesurer les délais de transmission des messages entre eux. Le délai total dans la transmission des messages de synchronisation est défini comme la somme des retards de canal et des retards de traitement des messages par des horloges transparentes qui se produisent le long de la route de propagation des messages depuis le grand maître vers les horloges esclaves. Ce mode de fonctionnement présente deux avantages :

- Le trafic réseau vu par l'horloge grand maître n'augmente pas à mesure que le réseau se développe. L'horloge grand maître échange des messages uniquement avec le commutateur Ethernet adjacent (horloge transparente ou Edge).

- Les retards de transmission des messages sont automatiquement compensés si la route de communication principale tombe en panne et qu'une route de secours est activée. Les délais de canal sont mesurés sur chaque ligne de communication, y compris ceux qui peuvent être bloqués par les protocoles de la famille STP.

Tous les fabricants d'équipements compatibles PTP ne prennent pas en charge le profil de service public d'alimentation, mais il convient de noter que le profil standard décrit dans l'annexe J.4 de la norme ou dans la norme IEEE 1588-2008 peut fournir la précision requise si le système est configuré correctement. Lors de l'utilisation d'un profil autre que celui du service public d'électricité, il n'y a aucune garantie que les informations requises pour les dispositifs du système d'automatisation des sous-stations, telles que l'erreur de synchronisation et le fuseau horaire applicable, puissent être mises à la disposition des clients. Il n'est pas non plus garanti qu'il satisfasse aux spécifications de performances du protocole requises (l'Annexe J.4 ne spécifie pas les exigences de performances).

Les horloges limites peuvent être utilisées pour effectuer des conversions entre différents profils. Par exemple, l'horloge limite peut assurer une conversion entre le profil de télécommunications (Profil de télécommunications de la Rec. ITU-T G.82651.1) et le profil de puissance (Profil de puissance IEEE Std C37.238). Recevoir des informations sur l'heure exacte depuis un réseau externe via un profil de télécommunications peut fournir une sauvegarde en cas de panne du récepteur de signal GPS sur la montre grand maître. Dans ce cas, comme indiqué précédemment, ils joueront le rôle d’horloge limite.

Types de messages de protocolePTP

Le profil de protocole PTP pour l'industrie de l'énergie électrique prévoit l'utilisation de 4 classes de messages :

- Des messages commeSynchroniser . Les données du message comprennent des informations temporelles transmises par l'horloge mère au format nombre de secondes et nanosecondes depuis minuit le 1er janvier 1970.

- Des messages commePair Retard. Ces messages sont échangés entre des appareils adjacents pour estimer le délai de propagation des messages de synchronisation le long de la liaison de communication entre eux. Deux ou trois types de messages différents sont utilisés pour mesurer la latence, selon que l'opération en une ou deux étapes est utilisée.

- Des messages commeSuivre En haut. Les données du message incluent l'horodatage exact envoyé message précédent Type de synchronisation, ainsi qu'une valeur de correction. La valeur de correction est la somme des temps de traitement des messages par l'horloge transparente et des retards de canal le long du chemin de propagation des messages entre l'horloge grand maître et un point de réseau donné. Représenté au format nanosecondes et fractions de nanosecondes.

- Des messages commeAnnoncer. La transmission de ces messages est effectuée par l'horloge grand maître, qui fournit des données sur l'erreur de fonctionnement de la source (par exemple, un récepteur GPS) et d'autres informations de service du protocole PTP.

Riz. Les figures 6 à 8 illustrent comment les messages sont échangés sur un petit réseau à l'aide d'une horloge fonctionnant en mode à deux étages (puisque la plupart des appareils ne prennent pas en charge le fonctionnement à un étage). Les messages de synchronisation sont transmis inchangés par l'horloge transparente. tun– indication de l’heure sur la montre grand maître. Les messages d'annonce sont également transmis de la même manière.

Type de message Pair Retard (Pair Retard Demande, Pair Retard Réponse et Pair Retard Suivre En haut) est effectué uniquement entre appareils voisins.

Riz. 7. Les messages Peer Delay sont échangés uniquement entre les appareils voisins.

Riz. 7. Les messages Peer Delay sont échangés uniquement entre les appareils voisins. Chaque horloge transparente détermine le délai de canal de transmission des messages entre elle-même et les appareils adjacents. Lorsque les messages Sync passent par des horloges transparentes, ils calculent une valeur de correction locale en additionnant le retard du canal le long de l'itinéraire d'arrivée du message et le temps nécessaire au message Sync pour les traverser. Cette valeur de correction calculée localement est ensuite ajoutée à la valeur de correction du message de suivi entrant correspondant. Lorsqu'un message de suivi arrive à l'horloge esclave pour corriger la valeur, la valeur de retard de canal déterminée par celle-ci est ajoutée. La valeur de correction résultante sera le temps total nécessaire pour qu'un message de synchronisation soit transmis sur le réseau du périphérique maître au périphérique esclave.

Puisque chaque élément du réseau le long du chemin de propagation d'un message de type Sync contribue à ce temps total, le mécanisme peer-to-peer de mesure des délais de canal du Power Profile, décrit ci-dessus, assure le bon fonctionnement du protocole dans des conditions de changement de topologie du réseau.

Il est important de noter que même si les messages de suivi peuvent sembler identiques, ils seront différents à chaque point du réseau. L'horloge transparente modifie le contenu de ces messages, gardant inchangée l'adresse de l'horloge grand maître.

En figue. 8 tb– l'heure réelle de formation du message de synchronisation par l'horloge grand maître, qui est proche en valeur, mais pas identique à l'heure tun. Chaque horloge esclave enregistre le moment de réception des messages Sync et, en enregistrant l'heure de transmission des messages via l'horloge transparente et les retards de canal, dont la somme est une valeur de correction, peut prendre en compte des retards variables dans la transmission des messages Sync. .

Riz. 8. Les messages de suivi contiennent une valeur de correction qui est mise à jour avec chaque horloge transparente le long de son chemin de propagation.

Riz. 8. Les messages de suivi contiennent une valeur de correction qui est mise à jour avec chaque horloge transparente le long de son chemin de propagation. Avantages et inconvénients de l'utilisation d'un profil PTP pour l'industrie électrique

L'utilisation du profil de puissance PTP offre un certain nombre d'avantages :

- La précision de la synchronisation temporelle ne dépend pas du volume du trafic réseau. Lorsque l'équipement réseau est surchargé, les messages PTP ne sont pas perdus. Cela vous permet d'utiliser la même infrastructure de réseau local lors de la mise en œuvre de systèmes SMPR et de protection par relais en utilisant à la fois le bus de processus conformément à la norme CEI 61850-9-2 et le bus de station conformément à la norme CEI 61850-8-1 (avec trafic GOOSE). et/ou MMS), ainsi que des complexes fonctionnant sur la base d'autres protocoles de communication (DNP3, etc.).

- Le débit des messages PTP a été optimisé pour fournir une précision de synchronisation de l'ordre de la microseconde sans surcharger le réseau ni nécessiter d'horloges esclaves complexes.

- Les lignes de communication optiques et électriques (paire torsadée) peuvent être utilisées comme support physique de transmission de données - tout dépend de la configuration des commutateurs sélectionnés.

- Utilisé un système référence temporelle, il n'y a donc aucun problème à régler les appareils sur le temps universel coordonné (UTC)/l'heure locale. Tous les appareils prenant en charge le profil Electrical Utilities utilisent l’heure atomique internationale (TAI), qui ne présente pas les problèmes de secondes intercalaires et d’heure d’été.

- Le profil de puissance permet la transmission du décalage horaire local, il n'est donc pas nécessaire de configurer l'heure locale sur les dispositifs de protection à relais. De plus, toute modification concernant le passage à l'heure d'été peut être effectuée sur l'horloge grand maître sans modifier les réglages des dispositifs de protection des relais. Ce mécanisme est défini Norme IEEE 1588, garantissant ainsi la compatibilité avec les appareils qui ne prennent pas en charge le profil PTP pour le secteur des services publics d'électricité.

- L'utilisation d'horloges de grand maître de réserve peut être prévue c commutation automatique sur celles-ci en cas de rupture de communication avec l'horloge grand-maître existante ou en cas de détérioration de leur fonctionnement.

- Pour augmenter la fiabilité de l'échange d'informations entre les appareils prenant en charge le protocole PTP, des protocoles tels que Rapid Spanning Tree Protocol (RSTP), Parallel Redundancy Protocol (PRP) et High-availability Seamless Ring (HSR) peuvent être utilisés.

- Les réseaux peuvent être mis à l'échelle sans charge supplémentaire sur l'horloge grand maître.

- Les retards dans la propagation des messages de synchronisation temporelle sur de longues lignes de communication sont automatiquement compensés, éliminant ainsi le besoin d'ajuster les dispositifs d'interface de bus de processus et les enregistreurs de transitoires.

Plus des informations détaillées sur la vérification de la vitesse de passage à l'utilisation des horloges de grand maître de réserve est indiqué. Le matériel considère des scénarios tels que la perte d'un segment de réseau Ethernet avec une horloge grand maître valide et la perte d'un signal GPS.

Le protocole PTP est un protocole assez complexe, et afin de garantir la précision de synchronisation temporelle requise, un certain nombre de points doivent être pris en compte. De nouveaux risques apparaissent en outre au sein du système d’automatisation d’une centrale électrique. Les aspects suivants de l'utilisation du protocole PTP doivent être notés :

- Les commutateurs Ethernet doivent prendre en charge le profil PTP utilitaire avec la capacité de signaler des erreurs de performances inacceptables. Toutes les horloges transparentes prenant en charge PTP (et en particulier celles prenant en charge le peer-to-peer pour la détection du retard de canal) ne sont pas capables de fournir une erreur inférieure à 50 ns. De plus, toutes les montres transparentes ne sont pas capables d’évaluer les erreurs qui en résultent.

- Il existe sur le marché un nombre limité de dispositifs de protection à relais prenant en charge le profil PTP pour l'industrie électrique, mais la situation s'améliore. Un certain nombre de fabricants produisent des dispositifs de protection à relais avec prise en charge PTP depuis 2013, mais la prise en charge du protocole peut être facultative et sa nécessité est déterminée lors de la commande.

- Toutes les horloges maîtres ou esclaves (y compris les convertisseurs vers d'autres protocoles de synchronisation horaire) ne sont pas conçues pour être utilisées dans les sous-stations haute tension, bien qu'elles puissent prendre en charge le profil PTP du service public. L’immunité de l’équipement aux interférences électromagnétiques doit être testée selon les niveaux de gravité spécifiés.

- La synchronisation temporelle est d'une grande importance pour le SMPR et le bus de processus CEI 61850-9-2. Il est important que seul un personnel spécialement formé ait la possibilité de modifier la configuration des appareils compatibles PTP (soit à l'aide de configurateurs spéciaux, soit à l'aide d'un serveur Web, soit via le protocole SNMP). Si les appareils compatibles PTP peuvent être configurés via panneau avant, l'accès doit alors être restreint par un mot de passe.

- Il existe différents profils de protocole PTP, chacun optimisé pour des applications spécifiques. Le profil PTP pour l'industrie de l'énergie électrique (Power Profile) répond le mieux aux exigences des systèmes d'automatisation pour les installations électriques, mais le profil par défaut peut également être utilisé. Cependant, il n'est pas garanti qu'une précision de synchronisation temporelle suffisante soit fournie pour tous les systèmes. D'autres profils spécifiques, tels que le profil de télécommunications ou le profil pour les applications audio-vidéo (IEEE 802.1AS), ne fourniront probablement pas les performances requises.

Exemples d'utilisation du protocole PTP dans les installations électriques

Cette section présente deux exemples d'utilisation du protocole PTP dans les systèmes d'automatisation haute tension. sous-stations électriques. Le premier exemple décrit l'utilisation du protocole PTP dans le système d'automatisation d'une nouvelle sous-station de construction, le second - lors de la mise à niveau d'une sous-station existante. Les exemples couvrent également la structure réseau d'information Ethernet. On suppose que la conception du réseau prend non seulement en charge le protocole PTP, mais satisfait également à l'exigence de maintien des fonctionnalités en cas de panne unique (équipement ou ligne de communication).

Application du protocolePTP dans les nouvelles installations énergétiques de construction

De nombreux dispositifs de protection à relais ont des capacités d'enregistrement des transitoires conformément à la norme IEEE C37.118.1 (ou aux normes précédentes). La mise en œuvre pratique de cette fonctionnalité nécessite d'assurer la synchronisation temporelle des appareils avec une précision de la microseconde. Historiquement, la synchronisation temporelle IRIG-B était utilisée parce que NTP ne répondait pas aux exigences de précision. Aujourd'hui, un certain nombre de fabricants proposent des solutions prenant en charge le protocole PTP pour répondre aux exigences de précision. Dans le même temps, le protocole NTP peut également être utilisé pour synchroniser d'autres dispositifs de protection à relais de l'installation électrique qui remplissent les fonctions d'enregistrement des événements d'urgence.

Cet exemple considère une sous-station 330/132 kV de taille moyenne pour démontrer la facilité d'utilisation du protocole PTP. Dans ce cas, la mise en œuvre de fonctions d'enregistrement des transitoires est envisagée, bien que le protocole PTP puisse également être utilisé pour synchroniser les dispositifs d'interface avec le bus de processus au sein de la même installation électrique. Un schéma unifilaire de l'objet est présenté sur la Fig. 9.

Riz. 9. Schéma unifilaire d'une sous-station 330/132 kV avec un schéma unifilaire d'un appareillage de 330 kV et un système de bus à section unique d'un appareillage de 132 kV.

Riz. 9. Schéma unifilaire d'une sous-station 330/132 kV avec un schéma unifilaire d'un appareillage de 330 kV et un système de bus à section unique d'un appareillage de 132 kV. En règle générale, les sociétés de réseau électrique acceptent l'une des deux options suivantes pour le placement des équipements : les dispositifs de protection à relais et d'automatisation sont situés dans une seule pièce ou dans plusieurs bâtiments modulaires (hautement préfabriqués) situés sur place. L'approche utilisée détermine la topologie du réseau local Ethernet et le niveau de fiabilité requis. Dans cet exemple, la topologie du réseau est développée sur la base du fait que les relais de protection pour les éléments 330 kV et 132 kV sont installés dans des bâtiments séparés. Par souci de simplicité, sur la Fig. 10 montre seulement certains des appareils. Les connexions redondantes ne sont pas utilisées et un seul ensemble de protections est affiché.

Les appareils de la série General Electric UR ont été sélectionnés pour une utilisation sur site et leur fonctionnalité inclut une fonction d'enregistrement des transitoires. Dans le même temps, les dispositifs de protection à relais prennent en charge le protocole PTP (au lieu de l'interface IRIG-B la plus utilisée). L'installation prévoit également l'utilisation d'un dispositif de protection de relais de batterie de condensateurs de la série REV615 d'ABB, qui prend en charge le protocole PTP.

La principale source de temps est une montre de grand maître équipée d'un récepteur de signal satellite. Il est recommandé que le Grandmaster PTP soit également une horloge maître NTP, car NTP peut être utilisé par des contrôleurs de communication, des passerelles, des compteurs d'énergie et des dispositifs de protection de relais qui nécessitent une synchronisation temporelle précise à la milliseconde.

Les commutateurs Ethernet sont utilisés pour distribuer des messages PTP avec d'autres trafics tels que CEI 61850, DNP3, HTTP, SNMP, etc. Le volume du trafic PTP est extrêmement faible, environ 420 octets/s, et n'a aucun impact sur le réseau. Riz. La figure 11 illustre le trafic PTP généré par une Tekron Grandmaster Watch. La figure montre que l'horloge grand maître génère des messages comme Sync (rouge), Follow Up (framboise), Announce (bleu) et Peer Delay Request (vert) une fois par seconde, et génère également des réponses comme Peer Delay Response (jaune) et Peer Delay. Suivi de la réponse (marron). Le mode en deux étapes illustré génère le plus de trafic – c'est le pire des cas.

Riz. 11. Trafic PTP généré par une horloge grand maître à deux étages.

Riz. 11. Trafic PTP généré par une horloge grand maître à deux étages. Le commutateur racine est situé au centre de la topologie du réseau local Ethernet de la centrale électrique. Un serveur de communication et un poste de travail répartiteur sont connectés à ce commutateur. Le schéma ci-dessus prévoit également l'utilisation de deux autres interrupteurs : un dans le centre de contrôle 330 kV, le second dans le centre de contrôle 132 kV. Cette solution vous permet de réduire la quantité de câble nécessaire pour connecter les relais de protection et les dispositifs d'automatisation. Les interrupteurs installés dans chaque centre de contrôle offrent la possibilité d'échange d'informations entre les dispositifs de protection des relais (par exemple, messages GOOSE avec signaux de démarrage en cas de panne du disjoncteur, interdiction de réenclenchement automatique, etc.). Cela garantit la fonctionnalité des fonctions distribuées en cas d'échec de communication avec le commutateur central.

Le nombre de commutateurs utilisés est déterminé par l’équilibre entre les aspects suivants :

- Flexible : plus de commutateurs signifie plus de ports.

- Fiabilité : plus il y a de commutateurs dans le système, plus la probabilité de défaillance d'un seul commutateur est grande.

- Fiabilité opérationnelle : en cas de panne d'un interrupteur, sur combien d'éléments perdrez-vous le contrôle ?

L'utilisation du PTP s'intègre bien dans les solutions traditionnelles d'utilisation des réseaux locaux par les sociétés de réseau électrique. Le profil PTP pour l'industrie de l'énergie électrique (Power Profile) permet de fonctionner dans des conditions de présence de canaux de communication redondants lors de l'utilisation du protocole de redondance du protocole RSTP, puisque l'évaluation des retards des canaux est effectuée, y compris sur les lignes de communication logiquement bloquées. Lorsque les messages PTP sont propagés le long d'itinéraires réseau alternatifs, la valeur d'ajustement dans les messages de suivi PTP déterminera le délai le long du nouvel itinéraire.

L'une des décisions à prendre lors de la création d'un système de synchronisation temporelle est de savoir si les commutateurs doivent fonctionner en mode transparent ou en mode horloge de pointe. Le mode le plus simple est l'horloge transparente. Lorsque vous utilisez ce mode, le dépannage des dysfonctionnements du réseau à l'aide d'analyseurs de trafic (par exemple, l'application Wireshark) est beaucoup plus simple. L'avantage d'utiliser des horloges limites est qu'elles séparent l'horloge grand maître en fonctionnement de l'horloge esclave. Ceci est réalisé en gardant l'horloge limite à jour plutôt qu'en estimant simplement les heures des messages de synchronisation.

Considérons le scénario de défaillance de la ligne de communication entre le commutateur racine et le commutateur installé dans le centre de contrôle 132 kV, qui fait office d'horloge transparente. Dans ce cas, il y aura un écart entre les lectures de chaque horloge esclave (dispositifs de protection à relais) par rapport à l'heure réelle et entre elles en raison de la différence dans les caractéristiques des générateurs d'oscillations intégrés. La vitesse à laquelle l'écart augmente dépend de plusieurs facteurs, notamment de la qualité de l'oscillateur et des changements de température. Si la perturbation de la communication dure suffisamment longtemps, la différence entre les lectures de temps des relais de protection et des automatismes des éléments de niveau de tension 132 kV peut devenir significative. Cette situation est identique à la situation où la ligne de communication qui assure la synchronisation IRIG-B avec une solution traditionnelle est interrompue.

Si le commutateur du centre de contrôle 132 kV agit comme une horloge limite, alors les appareils esclaves seront synchronisés avec l'horloge limite. En fonctionnement normal, l'horloge limite sera synchronisée avec l'horloge grand maître. Si la connexion avec l'horloge grand maître est interrompue, les dispositifs de protection à relais restent synchronisés avec l'horloge limite. L'heure locale sur l'horloge limite s'écartera lentement de l'heure de l'horloge grand maître - cela se produira également sur l'horloge esclave, au même rythme. Dans ce cas, tous les dispositifs de protection à relais seront synchronisés entre eux. Dans cette situation, la qualité de l’horloge interne des dispositifs de protection à relais n’a pas d’importance.

Remplacement du système de synchronisation de l'heure :IRIG– B surPTP

Des situations peuvent survenir lorsqu'il est nécessaire de remplacer un système de synchronisation horaire existant, par exemple lors de l'introduction de complexes dotés de nouvelles fonctionnalités dans une centrale électrique. L'exemple donné considère un scénario d'agrandissement d'une sous-station dans lequel il est nécessaire de construire un centre de contrôle séparé. Dans la sous-station existante, le réseau Ethernet est utilisé pour mettre en œuvre l'échange de données entre les dispositifs de protection à relais, et le protocole IRIG-B est utilisé pour synchroniser les dispositifs dans le temps. En tant que support de transmission de données pour les deux Réseau local Ethernet, et pour le système de synchronisation temporelle, des lignes de communication à fibre optique sont utilisées, car ce support offre une immunité élevée au bruit et une isolation galvanique. Les répéteurs sont utilisés pour convertir les signaux IRIG-B transmis sur une liaison optique en signaux électriques IRIG-B, qui sont fournis directement aux interfaces des dispositifs de protection à relais.

Riz. La figure 12 illustre un schéma unifilaire d'une sous-station 330/132 kV, des bâtiments de salle de contrôle existants et des connexions de communication entre les bâtiments avant extension.

Riz. 12. Schéma unifilaire d'un poste 330/132 kV montrant le nombre de bâtiments du centre de contrôle, les connexions entre eux et la structure du système de synchronisation horaire.

Riz. 12. Schéma unifilaire d'un poste 330/132 kV montrant le nombre de bâtiments du centre de contrôle, les connexions entre eux et la structure du système de synchronisation horaire. La société de réseau électrique met en œuvre un projet visant à étendre l'appareillage de commutation 330 kV avec l'installation d'un autre transformateur de puissance 330/132 kV. Il est prévu de construire une autre salle de contrôle dans laquelle seront installés des dispositifs de protection et d'automatisation des relais et d'autres équipements. Bien qu'il semble possible d'acheminer le signal IRIG-B depuis le centre de contrôle 132 kV, cela s'accompagnera d'erreurs de synchronisation temporelle supplémentaires en raison de la grande longueur de la ligne de communication. Cette extension de sous-station offre une bonne opportunité d'acquérir de l'expérience en utilisant le protocole PTP.

Dans le même temps, la quantité d’équipements à remplacer est assez faible. Si l'horloge mère connectée au GPS ne prend pas en charge le PTP, elle devra alors être remplacée. Dans ce projet, l'équipement Tekron a été choisi - le modèle TCG 01-G, qui prend en charge les protocoles PTP et NTP. Si le commutateur Ethernet racine ne prend pas en charge le profil PTP pour l'alimentation électrique (Power Profle), il doit alors être remplacé par un autre qui implémente cette prise en charge (dans ce projet, un remplacement a été effectué avec un commutateur GE Multilink ML3000). Dans ce cas, la configuration du switch précédent doit être documentée en termes de VLAN, de filtrage multicast, de configuration des ports et de protocole SNMP afin de les répliquer sur le nouveau switch.

Au stade final, il est envisagé d'utiliser un convertisseur du format de protocole PTP vers le format IRIG-B au sein du nouvel OPU. Le convertisseur spécifié offre la possibilité de connecter des dispositifs de protection à relais avec l'interface IRIG-B. Tous les commutateurs Ethernet à installer dans le nouveau GPU doivent prendre en charge soit le rôle d'horloge transparente, soit le rôle d'horloge limite conformément au profil PTP Power Utilities. Riz. La figure 13 illustre un schéma du poste après extension. Lors de l'extension de l'installation, il convient également de vérifier si les dispositifs de protection à relais installés peuvent prendre en charge le protocole PTP. Si tel est le cas, cela peut éliminer le besoin de convertisseurs et également fournir une expérience supplémentaire en utilisant PTP dans les appareils finaux.

Riz. 13. Schéma du poste après agrandissement (installation d'un transformateur de puissance supplémentaire, agrandissement de l'appareillage 330 kV et construction d'un nouveau centre de contrôle).

Riz. 13. Schéma du poste après agrandissement (installation d'un transformateur de puissance supplémentaire, agrandissement de l'appareillage 330 kV et construction d'un nouveau centre de contrôle). Dans l'architecture proposée pour construire un système de synchronisation temporelle, il n'est pas nécessaire de compenser le temps de propagation des signaux de synchronisation pour les appareils situés dans le nouveau centre de contrôle, puisque celui-ci est assuré par le mécanisme peer-to-peer pour déterminer les délais du profil PTP pour l'industrie de l'énergie électrique (Power Profile). Cela simplifie la tâche de configuration des systèmes de contrôle et d'autres systèmes qui nécessitent une précision de synchronisation temporelle de l'ordre de la microseconde.

En termes de conception de l'armoire, il ne peut y avoir qu'un seul changement lié à la nécessité d'installer des convertisseurs PTP (un pour chaque armoire), dont le but est d'éliminer le besoin de poser des lignes de communication dédiées pour la transmission des signaux IRIG-B. Aujourd'hui déjà, de nombreuses sociétés de réseaux électriques abandonnent l'utilisation de connexions par câbles en cuivre entre les armoires de protection à relais et d'automatisation, combinant les appareils de l'armoire en un seul réseau Ethernet. Dans une telle situation, un autre avantage de cette approche peut être utilisé : l'utilisation du protocole PTP, dont les messages sont transmis sur le même réseau Ethernet que les signaux des dispositifs de protection relais.

Riz. La figure 14 illustre un système de synchronisation temporelle classique utilisant IRIG-B (modulé/bande de base). Tous les dispositifs de protection à relais sont connectés au système de contrôle de processus automatisé via des interfaces Ethernet. Cependant, dans les installations électriques plus anciennes, les appareils peuvent également être connectés via l'interface RS-485 (en utilisant les protocoles DNP3 ou CEI 60870-5-101).

Riz. 14. Système de synchronisation de l'heure traditionnel et liens de communication entre les appareils.

Riz. 14. Système de synchronisation de l'heure traditionnel et liens de communication entre les appareils. Lors de l'utilisation du protocole PTP, il est conseillé d'organiser les communications entre les armoires via des lignes de communication à fibre optique. Une horloge esclave PTP, telle qu'un convertisseur PTP, est utilisée pour effectuer la conversion vers l'un des protocoles de synchronisation horaire standard (IRIG-B dans l'exemple illustré). La génération de signaux IRIG-B par ces convertisseurs dans chaque armoire individuelle permet d'avoir un format horaire différent et des fuseaux horaires différents par rapport au scénario d'utilisation d'un seul serveur horaire diffusant des données au format du protocole IRIG-B. Riz. La figure 15 illustre un exemple de la manière dont le protocole PTP peut être utilisé pour la synchronisation temporelle de dispositifs de protection à relais existants en utilisant un convertisseur du format PTP au format d'un des protocoles standards et une synchronisation temporelle simultanée. appareils modernes Protection de relais avec prise en charge PTP.

L'utilisation du protocole PTP lors de l'extension et de la modernisation des installations électriques existantes offre aux sociétés de réseaux électriques et aux intégrateurs la possibilité d'acquérir de l'expérience dans l'utilisation du protocole PTP. À l'avenir, l'expérience pourra également être acquise en utilisant des dispositifs de protection à relais avec prise en charge native du protocole PTP.

Si une entreprise de réseau électrique commence tout juste à mettre en œuvre la communication via un réseau Ethernet local entre les relais de protection et les appareils d'automatisation, vous devez alors faire attention à la possibilité que les commutateurs utilisés puissent prendre en charge le protocole PTP. Il est nécessaire de s'assurer que les commutateurs prennent en charge le protocole au niveau matériel - la prise en charge des profils PTP individuels peut être implémentée ultérieurement en modifiant le logiciel sous-jacent des commutateurs Ethernet.

Construire des réseaux redondants à l'aide du protocole PTP

Les aspects de l’utilisation du PTP dans une nouvelle installation électrique ont été abordés ci-dessus. Cette section aborde les principes de base de l'utilisation de PTP dans les réseaux Ethernet redondants. Il est important de noter les principes fondamentaux suivants :

- La défaillance de tout dispositif de réseau ou de ligne de communication ne doit pas entraîner la défaillance de la fonction de protection et de contrôle de plus d'une connexion de l'appareillage de commutation.

- Des kits de protection de relais principal et de secours sont utilisés, souvent appelés protection principale n° 1/protection principale n° 2, ensembles A/B ou X/Y.

- Les influences de contrôle sur les équipements de commutation sont générées directement par les dispositifs de protection et d'automatisation des relais, en contournant les contrôleurs/dispositifs de contrôle.

Vous pouvez effectuer des réservations de l'une des manières suivantes, chacune ayant ses propres avantages et inconvénients :

- Rapid Spanning Tree Protocol (RSTP), qui offre la possibilité de créer des réseaux en anneau. Ce protocole est pris en charge par de nombreux commutateurs Ethernet, sinon tous. Le temps nécessaire pour rétablir la communication entre les appareils n'est pas constant et dépend d'un certain nombre de facteurs.

- Protocole de redondance parallèle (PRP). Lors de l'utilisation de ce protocole, la continuité de l'échange d'informations est assurée en cas de dysfonctionnement soit d'une ligne de communication distincte, soit d'un commutateur séparé. Nécessite une prise en charge particulière de ce protocole ou l'utilisation de dispositifs de redondance, ainsi que la duplication de l'infrastructure réseau Ethernet.

- Protocole de redondance transparente (HSR) haute fiabilité. La continuité de l'échange d'informations est assurée en cas de dysfonctionnement soit d'une ligne de communication distincte, soit d'un commutateur séparé. Cela ne nécessite pas l'utilisation de commutateurs supplémentaires. La portée du protocole est limitée aux topologies de réseau Ethernet en anneau, et une prise en charge particulière du protocole par les appareils connectés (par exemple, des horloges PTP ou des dispositifs de protection à relais) ou leur connexion est effectuée via des dispositifs de redondance spéciaux.

L'exemple donné dans cette section s'appuie sur l'utilisation du protocole PRP et élimine le besoin d'un interrupteur séparé par travée ou par diamètre d'un circuit et demi d'appareillage, qui sont souvent utilisés dans le but de maintenir la capacité de protection et de contrôle après un un seul échec. équipement de communication. Dans certains scénarios, l'utilisation de PRP peut réduire le nombre de commutateurs Ethernet utilisés par rapport à l'utilisation de RSTP.

La protection X (ou protection principale n°1) est mise en œuvre lors de l'utilisation de dispositifs de protection à relais de la série General Electric UR, car cet appareil prend en charge les protocoles PTP et PRP. Protection X fournit des fonctions de contrôle et d'enregistrement des transitoires en plus des fonctions de protection des relais. La protection Y (ou protection principale n°2) est mise en œuvre lors de l'utilisation de dispositifs de protection à relais d'un autre fabricant prenant en charge le protocole PTP ou NTP pour la synchronisation horaire.

Riz. 16 illustre une topologie de réseau Ethernet. Deux réseaux locaux, désignés A et B, sont mis en œuvre, tous deux actifs au même moment. Le protocole RSTP fonctionne de telle manière qu'il bloque les lignes de communication redondantes, illustrées sur la figure. pointillés. Plus précisément, il s'agit du lien entre le commutateur racine n°2 et le commutateur Y. Certains serveurs multimédias fonctionnent avec leur deuxième port Ethernet désactivé jusqu'à ce que le lien principal échoue. Les données de connexion sont également représentées par des lignes pointillées.

Riz. 16. Le réseau local Ethernet implémenté à l'aide du protocole PRP.

Riz. 16. Le réseau local Ethernet implémenté à l'aide du protocole PRP. Il est prévu que dans un avenir proche, des serveurs de communication ICS avec prise en charge native du PRP seront disponibles, ce qui permettra de maintenir actives simultanément deux lignes de communication. Le commutateur Y peut fournir une fonctionnalité de redondance pour les dispositifs de protection à relais Y, assurant ainsi le traitement des messages en double.

Les commutateurs Ethernet sont désormais disponibles avec un grand nombre de ports, éliminant ainsi le besoin d'utiliser des commutateurs dans chaque armoire pour connecter des dispositifs de protection à relais. Dans les petites sous-stations, l'utilisation des interrupteurs X1, X2 et Y pour connecter les dispositifs de protection des relais peut ne pas être nécessaire et, à l'inverse, dans les sous-stations à haute tension, il peut être conseillé d'utiliser les interrupteurs X1, X2 et Y pour chaque niveau de tension. Quelle que soit la topologie du réseau Ethernet, l'utilisation d'un commutateur Ethernet prenant en charge le rôle d'horloges transparentes ou limites offrira la possibilité de connecter des clients n'importe où sur le réseau.

conclusions

L'utilisation de protocoles de synchronisation temporelle fonctionnant sur un réseau Ethernet réduit les coûts de conception, de mise en œuvre et de maintenance du système. Le protocole PTP, à savoir le profil de ce protocole pour l'industrie de l'énergie électrique (Power Profile), résout un certain nombre de problèmes liés aux systèmes de synchronisation temporelle pour les systèmes d'automatisation de sous-stations, et son utilisation s'inscrit de manière optimale dans l'idéologie de l'échange de données de construction entre appareils secondaires. d'une installation électrique sur un réseau Ethernet.

Bibliographie

- D.M.E. Ingram, P. Schaub, D.A. Campbell et R.R. Taylor, « Évaluation des méthodes de synchronisation temporelle de précision pour les applications de substances », Symposium international IEEE 2012 sur la synchronisation d'horloge de précision pour la mesure, le contrôle et la communication (ISPCS 2012), San Francisco, États-Unis, 23-28 septembre 2012. Disponible sur http://eprints.qut.edu.au/53218/.

- D.M.E. Ingram, P. Schaub, D.A. Campbell et R.R. Taylor, «Évaluation quantitative du timing de précision tolérant aux pannes pour les substances électriques», Transactions IEEE sur l'instrumentation et la mesure, octobre 2013. Volume 62, numéro 10, pages 2694-2703. Disponible depuis

Network Time Protocol est un protocole réseau permettant de synchroniser l'horloge interne d'un ordinateur à l'aide de réseaux à latence variable basés sur la commutation de paquets.

Bien que NTP utilise traditionnellement UDP pour fonctionner, il est également capable de fonctionner via TCP. Le système NTP est extrêmement résistant aux changements de latence des supports de transmission.

Le temps est représenté dans le système NTP sous la forme d'un nombre de 64 bits, composé d'un compteur de secondes de 32 bits et d'un compteur de fractions de seconde de 32 bits, permettant de transmettre le temps dans une plage de 2 à 32 secondes, avec une précision théorique de 2-32 secondes. Étant donné que l'échelle de temps dans NTP se répète toutes les 2 à 32 secondes (136 ans), le destinataire doit connaître au moins approximativement l'heure actuelle (avec une précision de 68 ans). Notez également que le temps est mesuré à partir de minuit le 1er janvier 1900 et non à partir de 1970, donc près de 70 ans (y compris les années bissextiles) doivent être soustraits de l'heure NTP pour correspondre correctement à l'heure avec les systèmes Windows ou Unix.

Comment ça fonctionne

Les serveurs NTP fonctionnent dans réseau hiérarchique, chaque niveau de la hiérarchie est appelé un niveau (strate). Le niveau 0 est représenté par l'horloge de référence. La norme est issue du signal GPS (Global Positioning System) ou du service ACTS (Automated Computer Time Service). Au niveau zéro, les serveurs NTP ne fonctionnent pas.

Les serveurs NTP de niveau 1 obtiennent des informations temporelles à partir d'une horloge de référence. Les serveurs NTP de niveau 2 sont synchronisés avec les serveurs de niveau 1. Il peut y avoir jusqu'à 15 niveaux au total.

Les serveurs NTP et les clients NTP obtiennent des données temporelles à partir des serveurs de niveau 1, bien qu'en pratique les clients NTP ne devraient pas le faire car des milliers de requêtes client individuelles constitueraient une trop lourde charge pour les serveurs de niveau 1. Il est préférable de configurer un serveur NTP local qui vos clients utiliseront pour obtenir des informations temporelles.

La structure hiérarchique du protocole NTP est tolérante aux pannes et redondante. Regardons un exemple de son travail. Deux serveurs NTP de niveau 2 se synchronisent avec six serveurs de niveau 1 différents, chacun sur un canal indépendant. Les nœuds internes sont synchronisés avec les serveurs NTP internes. Deux serveurs NTP de niveau 2 coordonnent le temps entre eux. Si la liaison vers un serveur de niveau 1 ou l'un des serveurs de niveau 2 échoue, le serveur de niveau 2 redondant prend en charge le processus de synchronisation.